また、いつも通りネットで自称プロの方に高額な値段でサイトを作ってもらった方がスパムの踏み台にされたご相談案件のメモ書き。

症状マルウェアがプラグイン領域に置かれ、CAPTCHA認証が出るとの相談でした。サイトにアクセスすると?

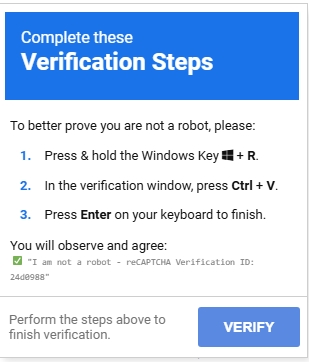

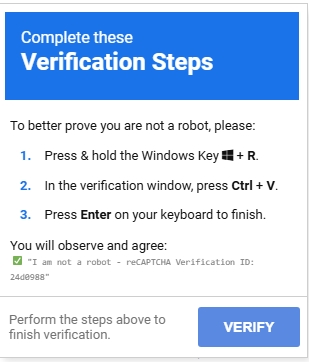

I'm not a robotのチェックボックスが表示された後に下記が表示される物でした。

![]()

その後、下記のデータを抜くで有ろう説明画像の表示。

プラグインになりすまし、WP領域に入り込んでいました。「HSEO」というなの物でした。

PULLパス表示しますと下記です。

/wp-content/plugins/hseo

/wp-content/plugins/hseo/hseo.php

/wp-content/plugins/hseo/constants.php

/wp-content/plugins/hseo/class-custom-sitemap-provider.php

/wp-content/plugins/hseo/cache/←感染具合で増える?

偽SEO用のバックドア・スパムページ生成&外部通信を行う不正プラグインです。

“偽CAPTCHAや不審なリダイレクトの足掛かり”になり得ます。怪しいと思ったらftpで覗いてみてください。

wp-content/plugins/hseo/hseo.php外部通信:

file_get_contents()を使ったリモート呼び出し有り例:

https://bsc-testnet-rpc.publicnode.com/へ JSON-RPC を投げ、戻り値をバイト列→数値化→オフセット抽出…という難読化パターンで設定を取得(典型的な“外部から挙動指令を受ける”手口)。

ルーティングの乗っ取り:

blogニュース風の偽ページ(/blog-news/...)偽サイトマップ(/blog-sitemap-*.xml)

を動的生成するハンドラを仕込み、検索エンジン向けにスパムページを量産可能。

wp-content/plugins/hseo/constants.php定数に

SITEMAP = "blog-sitemap",BLOG_NAME = "blog-news"等を設定。cache/下にタイムスタンプ・リンク数・ページ別リンクを保存する仕組み(外部指令のキャッシュ)。

典型的なマルウェア関数(

eval(base64_decode等)は使わず、外部指令+動的生成で動くタイプ。だからこそ正規に見えやすいのが厄介です。

除去手順

1.サイトをメンテナンスモードへ

2.対象ファイルをftpかsshで削除

/wp-content/plugins/hseo

3..htaccessの確認。プラグインや自身が指定したところ以外の記述がないかチェック、有れば削除

4.robots.txtの確認。WPの構造でない、記述がないか確認し、修正

5.各web検査サイトやWordfence等でサイトを確認。

6.パスワード&鍵の更新。WP管理者、FTP/SSH、DBのパスワードを全て変更。

7.サーチコンソール再送信